Solana Mobile оголосила дату запуску нативного токена SKR

Компанія Solana Mobile анонсувала запуск власного токена SKR для мобільної екосистеми у січні 2026 року.

Seek and you will find.

SKR is coming in January 2026 🧵 pic.twitter.com/cwtlp8G8Zf

— Seeker | Solana Mobile (@solanamobile) December 3, 2025

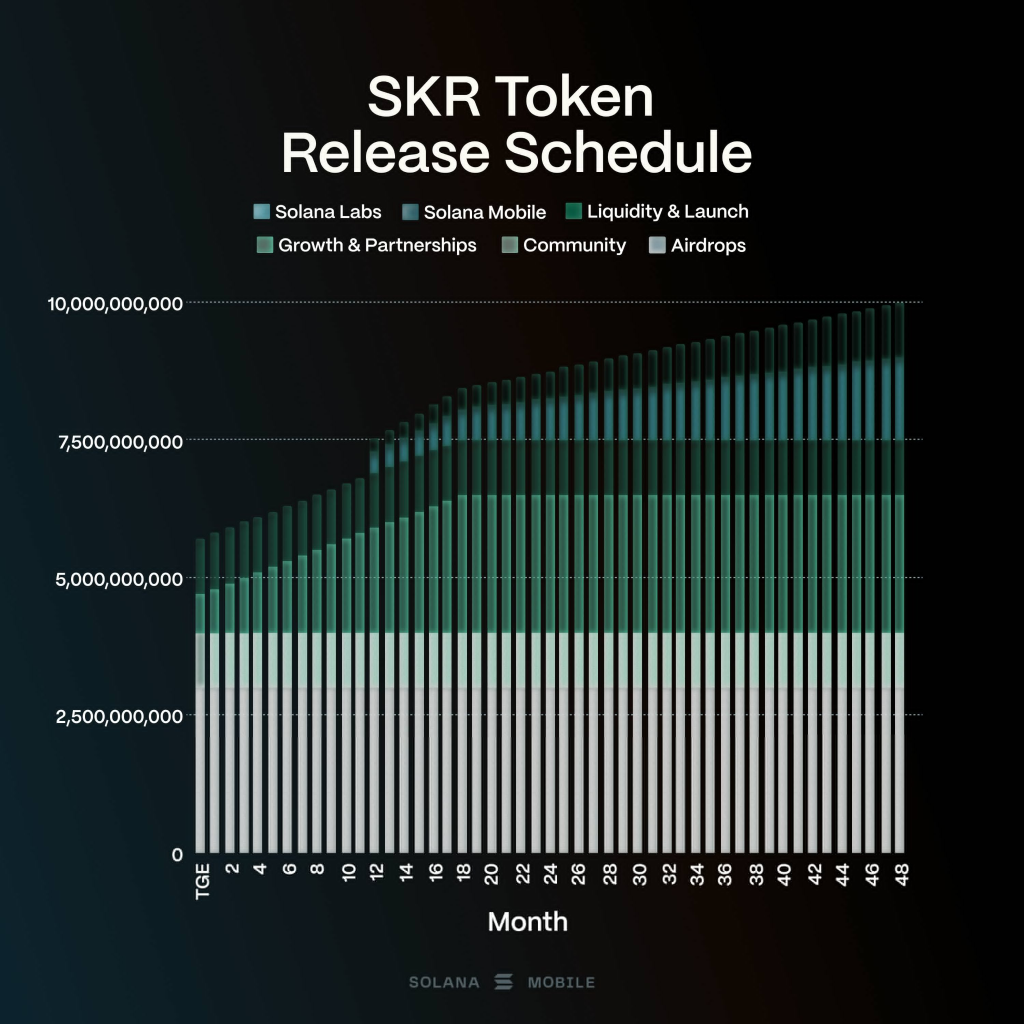

Загальна емісія становитиме 10 млрд токенів. Із них 30% (3 млрд SKR) призначені для аірдропу. Розподіл решти активів виглядає так:

- 25% (2,5 млрд SKR) — зростання екосистеми та партнерства;

- 10% (1 млрд SKR) — ліквідність і запуск;

- 10% (1 млрд SKR) — казначейство спільноти;

- 15% (1,5 млрд SKR) — команда Solana Mobile;

- 10% (1 млрд SKR) — материнська компанія Solana Labs.

Емісія SKR передбачає лінійну інфляцію, щоб стимулювати ранніх стейкерів. Повну модель токеноміки та деталі розподілу розкриють на конференції Solana Breakpoint, що відбудеться 11–13 грудня.

Роль SKR у розвитку екосистеми

Первісно головною інновацією Solana Mobile був не телефон Seeker, а його децентралізований магазин застосунків (Dapp Store) із понад 100 проєктами на Solana. Мета полягала в тому, щоб створити повноцінну екосистему, а не просто «пристрій для заробітку», як це було з першою моделлю — Saga.

Токен SKR має стати ключовим інструментом стимулювання зростання Solana Dapp Store.

Паралельно компанія представила концепцію «Хранителів» (Guardians) — учасників, відповідальних за безпеку та довіру в екосистемі. У повідомленні йдеться, що SKR буде ключовим елементом цієї системи:

- користувачі зможуть стейкати свої SKR у обраних Хранителів і отримувати за це винагороди;

- Хранителі мають перевіряти автентичність пристроїв, модерувати заявки в Solana Mobile Dapp Store і підтримувати стандарти спільноти;

- першим Хранителем виступить Solana Mobile. Згодом до неї приєднаються Helius Labs, Double Zero та Triton One.

Вразливість смартфонів Solana

Команда Ledger виявила невиправну вразливість у чипі смартфонів Seeker — MediaTek Dimensity 7300 (MT6878). Завдяки їй зловмисники можуть здобути повний контроль над пристроєм.

Фахівці компанії Шарль Кристен і Лео Беніто протестували атаку на популярний процесор через електромагнітні імпульси. Їх застосували під час первинного завантаження системи. У підсумку експертам вдалося повністю обійти всі рівні захисту чипа.

«Не існує способу безпечно зберігати й використовувати свої приватні ключі на цих пристроях», — заявили Кристен і Беніто.

Виявлену вразливість неможливо усунути оновленням ПЗ чи патчем. Проблема закладена в кремнієву структуру MT6878.

Ймовірність успіху такої атаки низька — від 0,1% до 1%. Утім, завдяки можливості повторювати спробу щосекунди зловмисник може отримати доступ до пристрою всього за кілька хвилин.

«Ми можемо генерувати спробу атаки приблизно раз на секунду. Це дозволяє нам в автоматичному режимі циклічно перезавантажувати пристрій, застосовувати електромагнітний імпульс і, у разі невдачі, негайно повторювати процедуру з самого початку», — пояснили інженери.

У відповідь на виявлену проблему компанія MediaTek заявила, що MT6878 спочатку не проєктувався для захисту від подібних атак. Загрози з використанням електромагнітних імпульсів перебувають «за межами проєктних вимог» цього компонента, зазначили представники фірми.

Нагадаємо, у листопаді 2023 року аналітики CertiK виявили критичну вразливість у смартфоні Saga.