Chainalysis: невідомий потенційно отримав доступ до майже 1000 біткоїн-адрес спецслужб РФ

З 12 лютого по 14 березня 2022 року невідомий користувач або група осіб ідентифікували 986 біткоїн-адрес, які, як стверджується, повʼязані з російськими спецслужбами. Про це повідомляє Chainalysis.

1/ Weeks before the Russian invasion of Ukraine, an anonymous person or group sounded the alarm and called out nearly 1,000 Bitcoin addresses they claim belong to Russian security agencies. How did they do it? OP_RETURNs. https://t.co/iVQp3jRu1I

— Chainalysis (@chainalysis) May 5, 2023

Як пишуть аналітики, зробити це можливим стало завдяки функції OP_RETURN. Вона використовується для позначення біткоїн-транзакцій як недійсних. Але також OP_RETURN може застосовуватися для зберігання тексту, фактично дозволяючи користувачам додавати повідомлення до транзакцій.

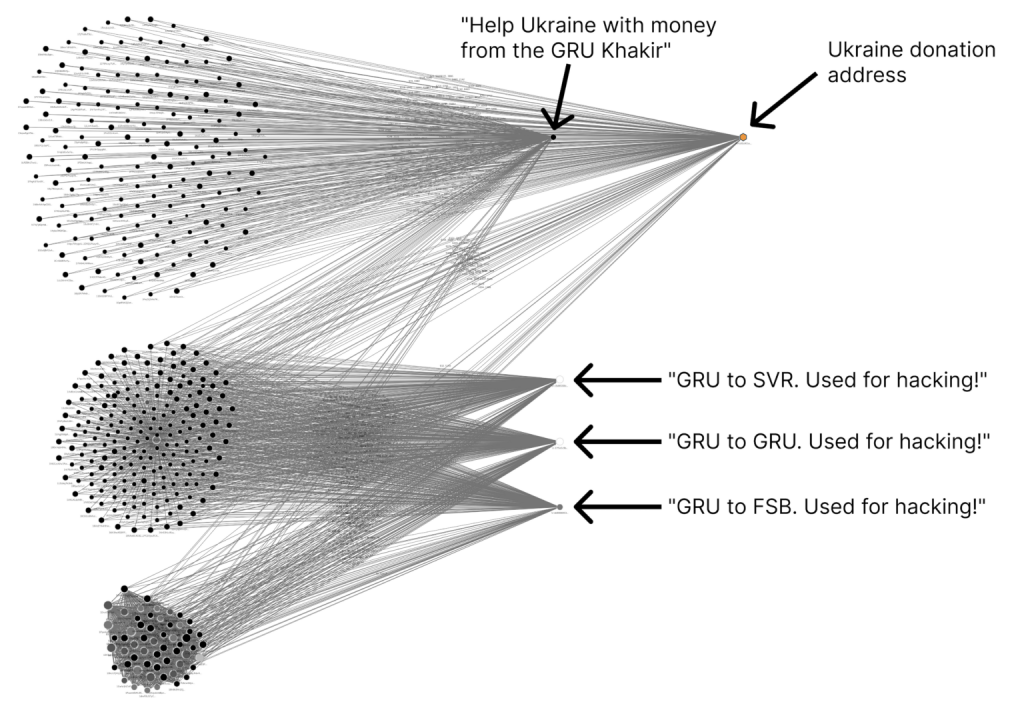

Кожна транзакція містила одне з чотирьох наступних повідомлень, спочатку написаних російською мовою:

- «ГРУ – СВР. Використовується для злому!»

- «ГРУ до ГРУ. Використовується для злому!»

- «ГРУ — ФСБ. Використовується для злому!»

- «Допоможіть Україні грошима від ГРУ Хакіра».

Стверджувалося, що адреси використовувалися в хакерських операціях одним із трьох російських агентств: Управління зовнішньої військової розвідки (ГРУ), Служби зовнішньої розвідки (відома російською як СВР) і Федеральної служби безпеки (ФСБ).

У квітні 2022 року невідомий здійснив серію транзакцій з адреси, що, як стверджується, підконтрольна спецслужбам РФ, на рахунок для пожертв Україні, зазначили аналітики.

Фахівці Chainalysis вказали адресу 1CMugHhsSf8Bzrp142BpvUynWBR1RiqMCk як приклад зламу приватних ключів гаманців, які ймовірно контролюються РФ.

Вищезгадана адреса спочатку надсилала транзакції OP_RETURN, звинувачуючи кілька інших гаманців у їхній належності російському уряду, спалюючи свій баланс у 0,059 BTC у процесі (невідомий отримав ці кошти у 2020 році з неідентифікованого джерела).

Пізніше він отримав транзакції OP_RETURN з інших адрес, в яких стверджувалося, що останні також пов’язані з діяльністю російського уряду.

“Якщо припустити, що повідомлення OP_RETURN правдиві, подібна дія вказуватиме на те, що відправник OP_RETURN отримав доступ до закритих ключів деяких адрес ГРУ шляхом злому або співпраці з інсайдером”, — заявили в Chainalysis.

Крім того, аналітики вказали, що невідомий спалив загалом понад $300 000 у біткоїнах, включаючи значні суми в більшість транзакцій:

“Наша гіпотеза полягає в тому, що відправник OP_RETURN мав на меті зробити виявлення транзакцій і пов’язані з ними звинувачення більш імовірними. Той факт, що відправник OP_RETURN хотів і міг спалити біткоїни на сотні тисяч доларів, щоб поширити своє повідомлення, робить інформацію потенційно більш достовірною”.

У Chainalysis підкреслили, що невідомий припинив спалювати кошти після повномасштабного вторгнення РФ в Україну. Саме в цей момент він натомість почав надсилати активи на адреси, що збирали гроші на допомогу українцям.

Чи справді адреси обвинувачених належать російським спецслужбам?

Аналітики заявили про наявність “вагомих доказів” звʼязку з російськими хакерами щодо трьох адрес.

Дві з них — 1DLA46sXYps3PdS3HpGfdt9MbQpo6FytPm і 1L5QKvh2Fc86j947rZt12rX1EFrCGb2uPf — згадуються в заархівованому дописі в блозі фірми з кібербезпеки HYAS як адреси, які російська Служба зовнішньої розвідки застосовувала для придбання інфраструктури для зламу SolarWinds.

Третя адреса — 18N9jzCDsV9ekiLW8jJSA1rXDXw1Yx4hDh — могла використовуватися як частина російської дезінформаційної кампанії перед виборами в США.

“Той факт, що повідомлення OP_RETURN виявилися точними для трьох адрес, надає достовірності звинуваченням і проти інших”, — заявили фахівці Chainalysis.

Раніше українець зламав російський даркнет-маркетплейс і передав $25 000 у біткоїні фонду «Життєлюб».