Хакери Pink Drainer постраждали від «отруєння» адреси

Угруповання «спустошувачів» гаманців Pink Drainer стало жертвою шахрайства з «отруєнням» адреси.

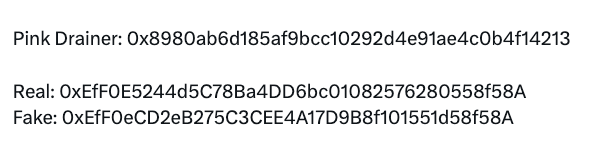

На інцидент, який стався 27 червня, звернули увагу аналітики платформи MistTrack. За їхніми даними, хакери відправили 10 ETH вартістю близько $30 000 на підроблену адресу, що імітувала їхню власну.

Шахрайство з «отруєнням» відбувається, коли зловмисник надсилає невеликий обсяг цифрових активів з гаманця зі схожою адресою, щоб заплутати жертву і змусити її використовувати неправильні дані.

«У шахраїв є боти, які шукають нові транзакції. Оскільки вони не можуть замінити всю адресу, можна зробити так, щоб тільки перші та останні кілька символів виглядали схожими. Таким чином, шахрай розраховує, що жертва [скопіює] адресу замість оригінальної», — зазначили експерти MistTrack у бесіді з Cointelegraph.

У випадку Pink Drainer «отруєна» адреса дублювала перші та останні п’ять символів.

У травні стало відомо, що хакерське угруповання «згорнуло діяльність» після досягнення фінансової мети.

Згідно з дашбордом Dune, з липня 2023 року хакери викрали понад $85 млн у більш ніж 21 000 жертв.

Раніше невідомий вкрав 22 960 ETH (~$67,1 млн) за допомогою «отруєння» адреси. Пізніше він повернув усі кошти постраждалому користувачеві.

Нагадаємо, у травні Binance представила механізм боротьби з подібним типом скаму. Алгоритм виявляє підроблені адреси, спочатку виявляючи підозрілі перекази на кшталт транзакцій з майже нульовою вартістю або з малоцінними токенами.