Кіберзлочинці прискорили відмивання вкрадених криптоактивів

Швидкість виведення коштів після зламів стала головною проблемою для криптоіндустрії. Про це йдеться в звіті компанії Global Ledger.

За перше півріччя 2025 року хакери викрали понад $3,01 млрд у межах 119 атак. Це в 1,5 раза більше, ніж за весь 2024 рік.

Нове озброєння хакерів

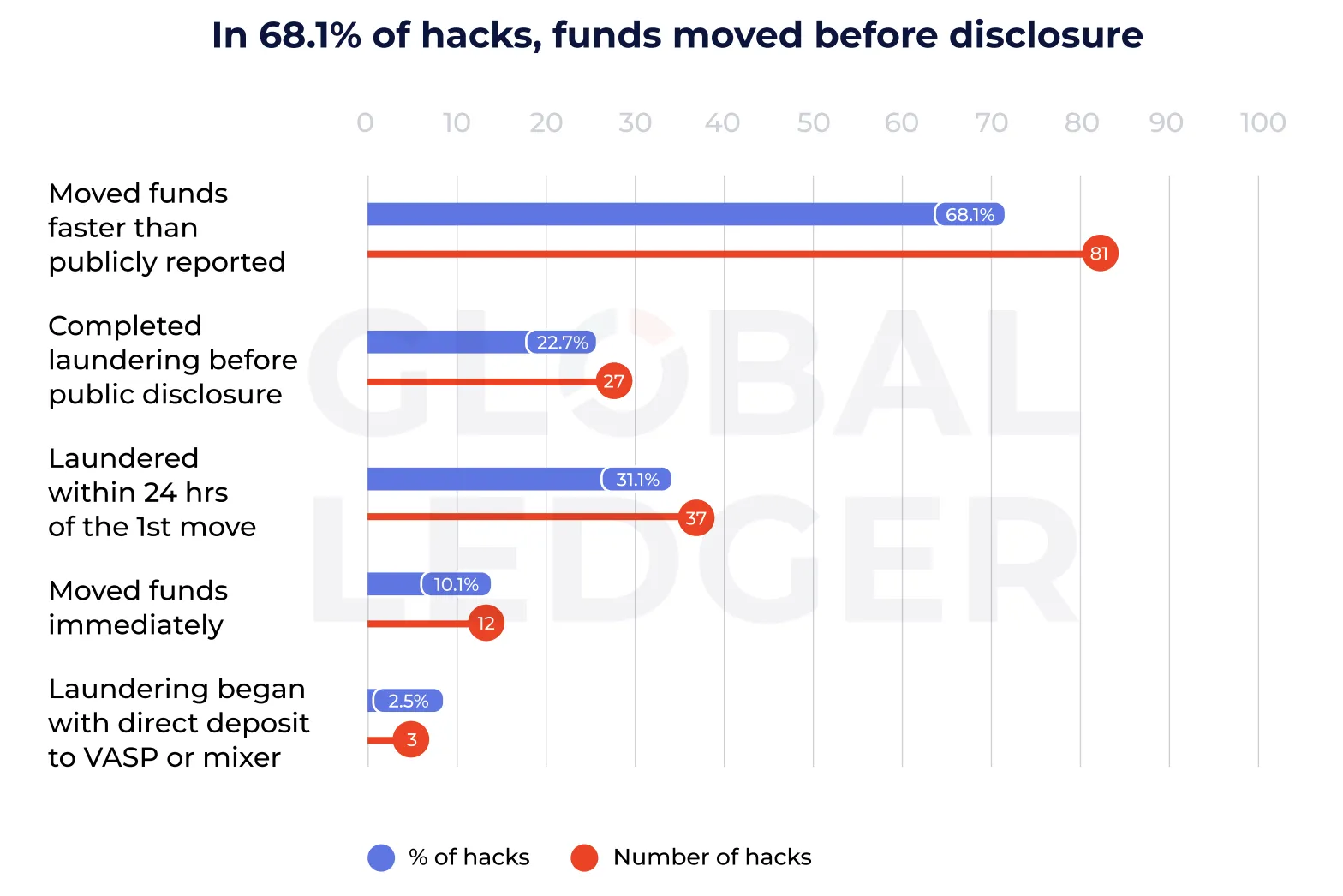

Згідно зі звітом, у 84% випадків системи безпеки фіксували інцидент у день атаки. Проте в 68,1% зломів активи починали виводити ще до того, як компанії усвідомлювали факт злому.

У 10,1% випадків кошти переводилися миттєво, а у 64,7% — протягом перших 24 годин.

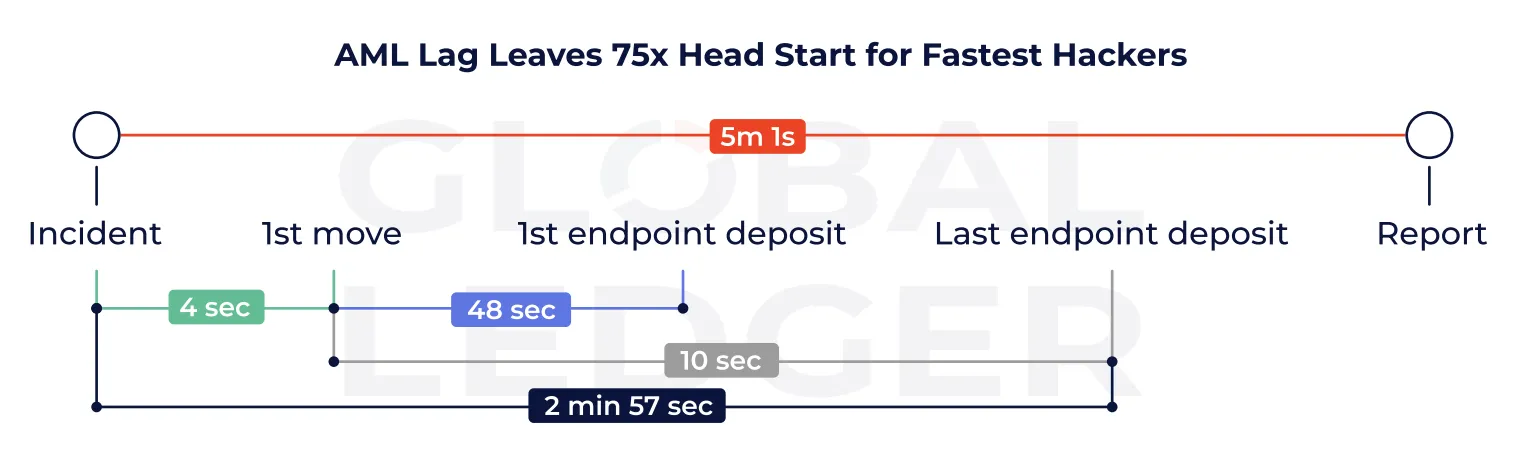

Найшвидше виведення активів відбулося за 4 секунди. У середньому — за 15 годин. При цьому публічне розкриття інциденту зазвичай відбувалося через 37 годин, тобто у зловмисників залишалося понад 20 годин для маскування слідів.

«Навіть якщо є технічна можливість відстежити та заморозити цифрові активи, правова система не встигає за швидкістю незаконних операцій», — зазначив CEO Recoveris Марчин Зараковскі.

У 22,7% атак (понад $34 млн) відмивання завершувалося ще до публічного розкриття, а у 31,1% — протягом доби після першого переміщення. Найшвидше повне відмивання — від моменту злому до фінального депозиту — зайняло 2 хвилини 57 секунд. Це на 70% швидше за найоперативнішу реакцію безпеки (5 хвилин 1 секунда).

Лише 4,2% викрадених коштів вдалося повернути. Головні причини: повільна юридична процедура та ускладнення міжнародної взаємодії.

«Найшвидші переміщення виявити найпростіше, а от повільні схеми відмивання все ще залишаються в тіні — зокрема ті, що стосуються злому Bybit», — йдеться в дослідженні.

Експерти попередили: після великих зламів хакери можуть уповільнити переміщення коштів, розбиваючи їх на дрібні частини. Через це середні показники вводять в оману — створюють ілюзію, що на реагування є більше часу.

Основні цілі та методи атак

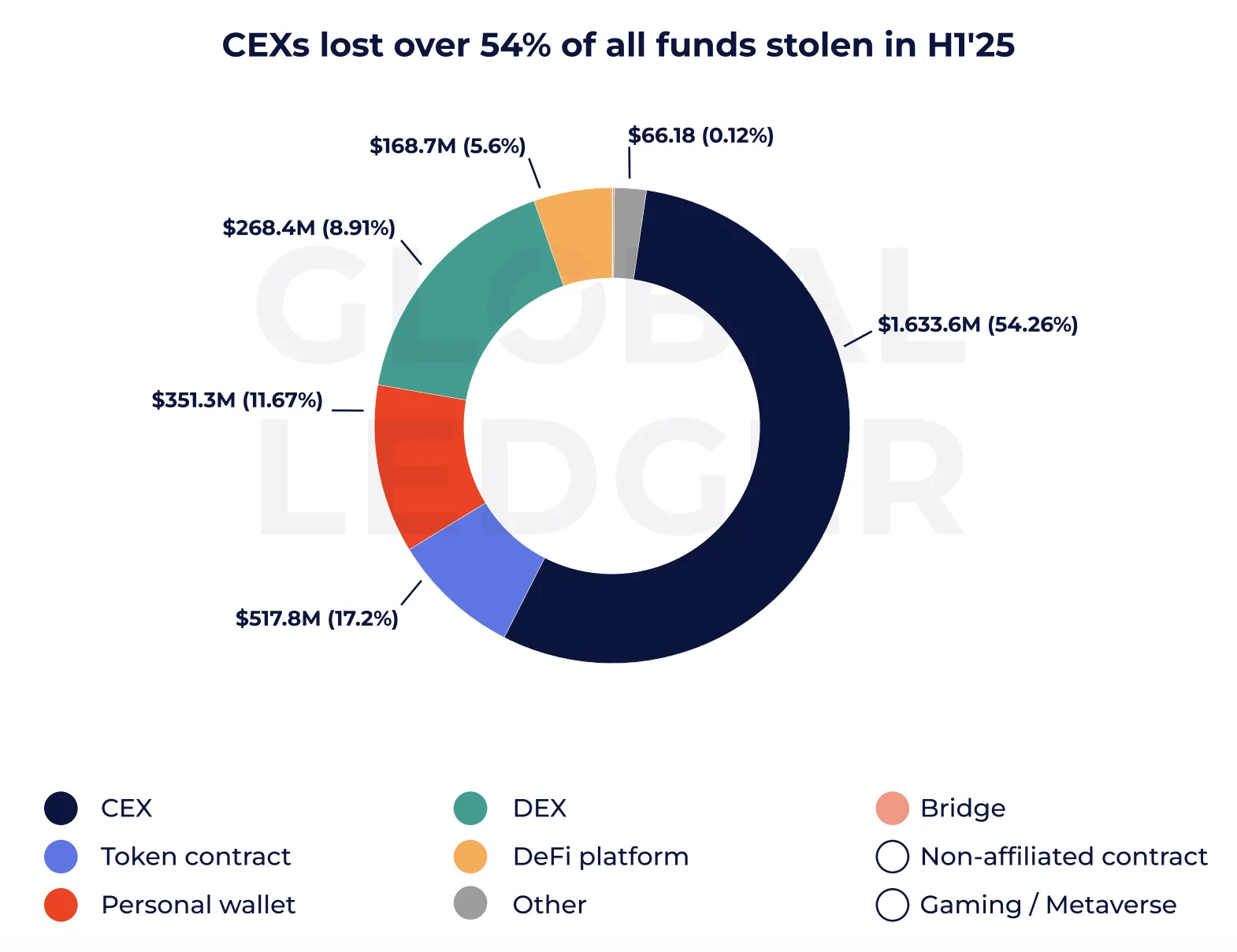

Централізовані біржі (CEX) залишаються головними мішенями. На них припало 54,26% збитків — $1,63 млрд.

«CEX усе ще є головними каналами виводу активів. Багато платформ уже блокують підозрілі депозити, проте навіть кілька хвилин затримки в моніторингу можуть дати хакерам критичну перевагу», — наголошують аналітики.

Найпоширенішим методом атак залишаються вразливості смартконтрактів — 69,75% інцидентів, але лише $365,5 млн збитків (12,15%).

Варіант із найвищими втратами — шкідливі транзакції з підписом користувача. Їх лише 6,72%, але збитки — $1,46 млрд (48,51%).

На другому місці — компрометація приватних ключів: $650,05 млн (21,61%). Далі йдуть рагпули — $514,07 млн (17,08%).

Утім, на ці дані вплинув злам Bybit. Без нього:

- компрометація приватних ключів очолила б рейтинг причин збитків у 2025 році;

- тенденція 2024 року (48,03% крадіжок через ключі) збереглася б.

«Дані показують чіткий тренд: фокус зловмисників змістився з технічних вразливостей до проблем із управлінням ключами, поведінкою підписантів та UI», — констатують у Global Ledger.

Блокчейн-мости як засіб відмивання

Ключовим інструментом стали кросчейн-мости. Через них пройшло $1,5 млрд (50,1% викрадених активів). Це в 4,4 раза більше, ніж через міксери ($339 млн).

«Мости витісняють міксери як основний механізм масштабного відмивання — через швидкість, ліквідність і меншу увагу регуляторів», — пояснили у Global Ledger.

Близько 15% ($453 млн) потрапили на CEX, ще 5,6% ($170 млн) — у DeFi. Але 53,6% ($1,6 млрд) залишаються нерухомими — ймовірно, чекають слушного моменту для подальшого відмивання.

Деякі мости вже блокують підозрілі гаманці, але це складно — з одного боку, потрібно зберігати децентралізацію, з іншого — відповідати вимогам регуляторів.

Нагадаємо, у серпні дослідники виявили нерозкритий злам пулу LuBian на 127 426 BTC.