Як працює технологія Passkey і чим вона сильніша за паролі?

У цифровому світі паролі перестали бути надійною опорою — при цьому найчастіше їх слабкість ховається не в алгоритмах і пристроях, а в людині. Люди використовують повторювані комбінації, вводять їх на сумнівних сторінках, а зловмисники експлуатують психологію, а не технології. Більшість успішних і найбільших атак відбувається не через злом, а через помилки користувачів.

У криптосвіті ситуація ще гостріша: seed-фраза — єдиний ключ до всіх коштів на рахунку гаманця, і його втрата або витік автоматично означає втрату контролю над активами — єдина і надто вразлива точка руйнування. Існують також гаманці на смарт-контрактах, що усувають залежність від ключів, але вони працюють тільки для крипти.

Одним з більш універсальних рішень є Passkey — технологія, що виключає паролі з рівняння і спирається на криптографію пристроїв

Чим Passkey відрізняється від паролів?

Пароль передбачає, що людина повинна бути хранителем секрету — і саме тут криється вразливість. Цифровізація роками йшла до того, щоб уникнути цього: через двофакторну аутентифікацію, апаратні ключі, стандартизацію криптографії.

Passkey — це спосіб входу без паролів, що спирається на вбудовану безпеку пристрою. Замість того, щоб придумувати складні комбінації, людина підтверджує вхід за допомогою Face ID, відбитка або локального PIN-коду. Пристрій сам створює криптографічну пару ключів для аутентифікації.

При створенні Passkey відбувається:

- Формування пари криптографічних ключів локально на пристрої.

- Збереження приватного ключа всередині зашифрованого модуля пристрою.

- Передача публічного ключа серверу, як ідентифікатора майбутніх перевірок.

Кожен вхід — не «перевірка рядка з символів», а виконання цифрового підпису:

- Сервіс або криптогаманець формує одноразовий код.

- Пристрій підписує його ключем після підтвердження користувача.

- Сервер перевіряє підпис за допомогою наявного у нього публічного ключа.

Якщо підпис коректний — доступ дозволяється. Жодні секрети не передаються на сервер і не зберігаються у вигляді паролів. Платформа отримує тільки публічний ключ — доказ, що пристрій володіє ключем, а приватний залишається у клієнта.

Людина в цьому процесі лише підтверджує свою особу локально через Face ID, відбиток пальця або PIN-код. До сервера ця біометрія не надходить і не описується — вона потрібна лише пристрою, щоб використовувати приватні ключі.

Чому технологія PassKey важлива для криптовалют?

У криптосвіті ціна помилки вища, ніж у будь-якій іншій сфері: тут немає технічної підтримки, яка «скидає пароль», немає банку, що повертає кошти, і немає посередника, який бере на себе транзакції (є на біржах, але тоді виникає питання довіри).

Завдяки PassKey зникає сам об’єкт, який зазвичай крадуть. Багато ризиків стають неможливими за визначенням, викорінюючи самі точки атак:

- фішинговий сайт не може ініціювати виклик — Passkey прив’язаний до домену;

- витік бази даних марний — публічний ключ не розкриває приватний;

- вкрадений телефон не дасть доступу — підпису не буде без біометрії та PIN;

- шахрай не може витягнути ключ — його просто немає.

Така модель підходить до логіки криптовалют: криптографія стає єдиним захисним шаром і в блокчейні, і в аутентифікації..

Додаткові рівні захисту в криптогаманцях

Деякі гаманці йдуть далі базового стандарту Passkey і створюють навколо нього власну криптографічну оболонку. Passkey відповідає за аутентифікацію користувача, а сам гаманець паралельно шифрує весь трафік і критичні дані таким чином, щоб навіть цикли взаємодії з сервером не створювали ризиків.

У практичному вигляді це виражається в декількох шарах:

- захист каналу зв’язку: з’єднання між додатком і серверною частиною;

- локальне шифрування даних: інформація в самому додатку зберігається в зашифрованому вигляді, ключі прив’язані або до пристрою, або до біометрії;

- наскрізне шифрування чутливих операцій: деякі запити упаковуються в додатковий шар — сервер бачить тільки зашифровану структуру, а розшифрувати її може тільки пристрій користувача.

У сучасних криптогаманцях використовується поєднання різних криптографічних методів: шифрування на основі еліптичних кривих (EC) для генерації ключів, обміну тимчасовими ключами, зберігання даних на пристрої клієнта (AES-256).

PassKey у криптогаманці Trustee Plus

При налаштуванні PassKey є три варіанти для зберігання приватного ключа: менеджер паролів (як Google Password Manager на телефонах Android або iCloud Keychain для iOS або Bitwarden), хмарний обліковий запис (Apple або Google ID), апаратний ключ, прив’язаний до конкретного пристрою (окремий USB-носій або сам смартфон).

Коли користувач заходить в сервіс з підтримкою PassKey з нового пристрою, йому пропонуються джерела ключа на вибір. У випадку менеджерів паролів, хмар і зовнішніх носіїв доступ до активів можна повернути навіть при втраті пристрою. Якщо ж ключ збережений тільки на пристрої, то його втрата дорівнює втраті доступу.

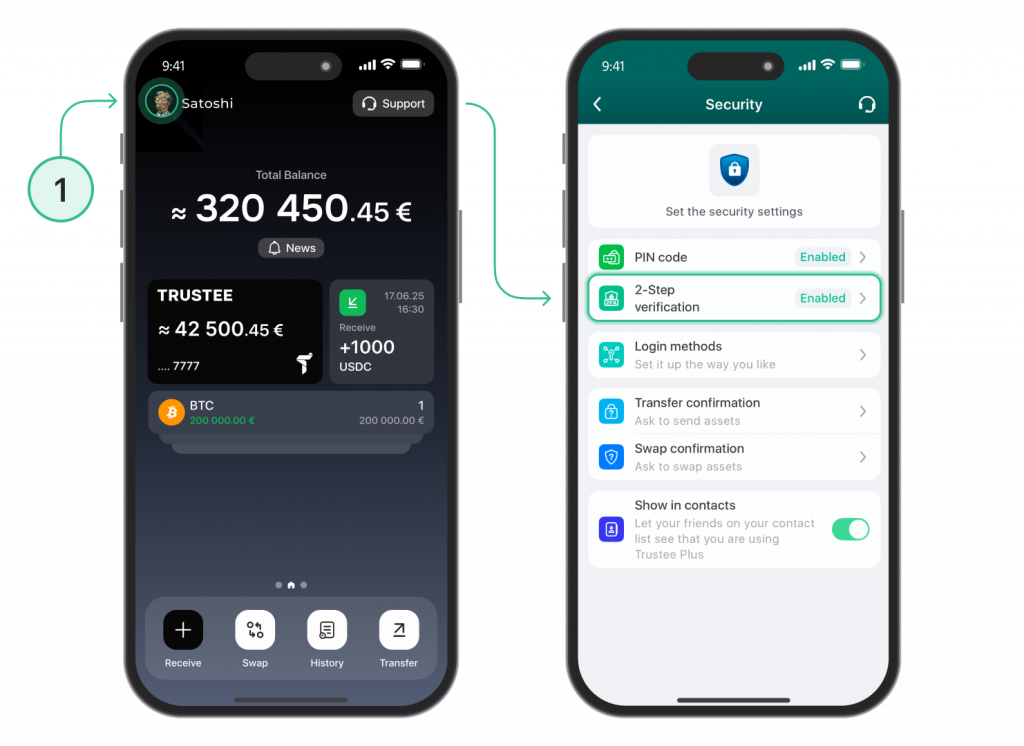

В якості налаштувань безпеки в Trustee Plus доступні PIN-код і біометрія, які використовуються як основа для шифрування даних клієнта, а також двофакторна аутентифікація. З останнім оновленням до цього списку додався PassKey.

Як увімкнути PassKey:

- Оновіть додаток. Або ж встановіть його з AppStore або Google Play.

- Підключіть аутентифікацію через 2FA, якщо це не було зроблено раніше. Для цього зайдіть в налаштування (значок у лівому верхньому куті головного екрану) і виберіть розділ «Безпека». Прив’яжіть e-mail і Google Authenticator.

- У тому ж меню «Безпека» виберіть «Методи логіну», а далі «PassKey».

- Виберіть метод зберігання — один із трьох варіантів, зазначених вище.

- Натисніть на «Паролі» і введіть код із листа, що надійшов на e-mail.

Після цього ключі для PassKey згенеровані. Кожен наступний вхід буде проходити автоматично — через PIN або біометрію при збереженні безпеки.