Що таке «отруєння криптоадрес»?

Атака «отруєння криптоадрес» (англ. address poisoning) не потребує злому приватних ключів чи доступу до гаманця жертви — вона розрахована виключно на неуважність.

«Отруєння» порівнюють із звичайним фішингом, але замість підробного сайту чи електронного листа тут використовується підробна криптоадреса, яка майже не відрізняється від справжньої адреси жертви.

Ця тактика з’явилась у полі зору спільноти приблизно з 2022–2023 років. Вже на початку 2023-го команда MetaMask опублікувала попередження про нову схему, закликавши користувачів ретельно перевіряти адреси перед здійсненням трансакцій.

Відтоді атаки набули значного масштабу. За даними безпекових компаній, лише з липня 2022 по червень 2024 року в мережах Ethereum та BNB Chain було зафіксовано понад 270 мільйонів спроб «отруєння» адрес. Успішними виявилися щонайменше 6000 із них — шахраї заробили понад $83 млн.

Що таке атака «отруєння адрес»?

Атака отруєння адрес — це різновид криптовалютного шахрайства, що експлуатує необережність користувачів при копіюванні адрес. Шахрай «отруює» історію переказів жертви, надіславши на її гаманець дрібну транзакцію з адреси-двійника.

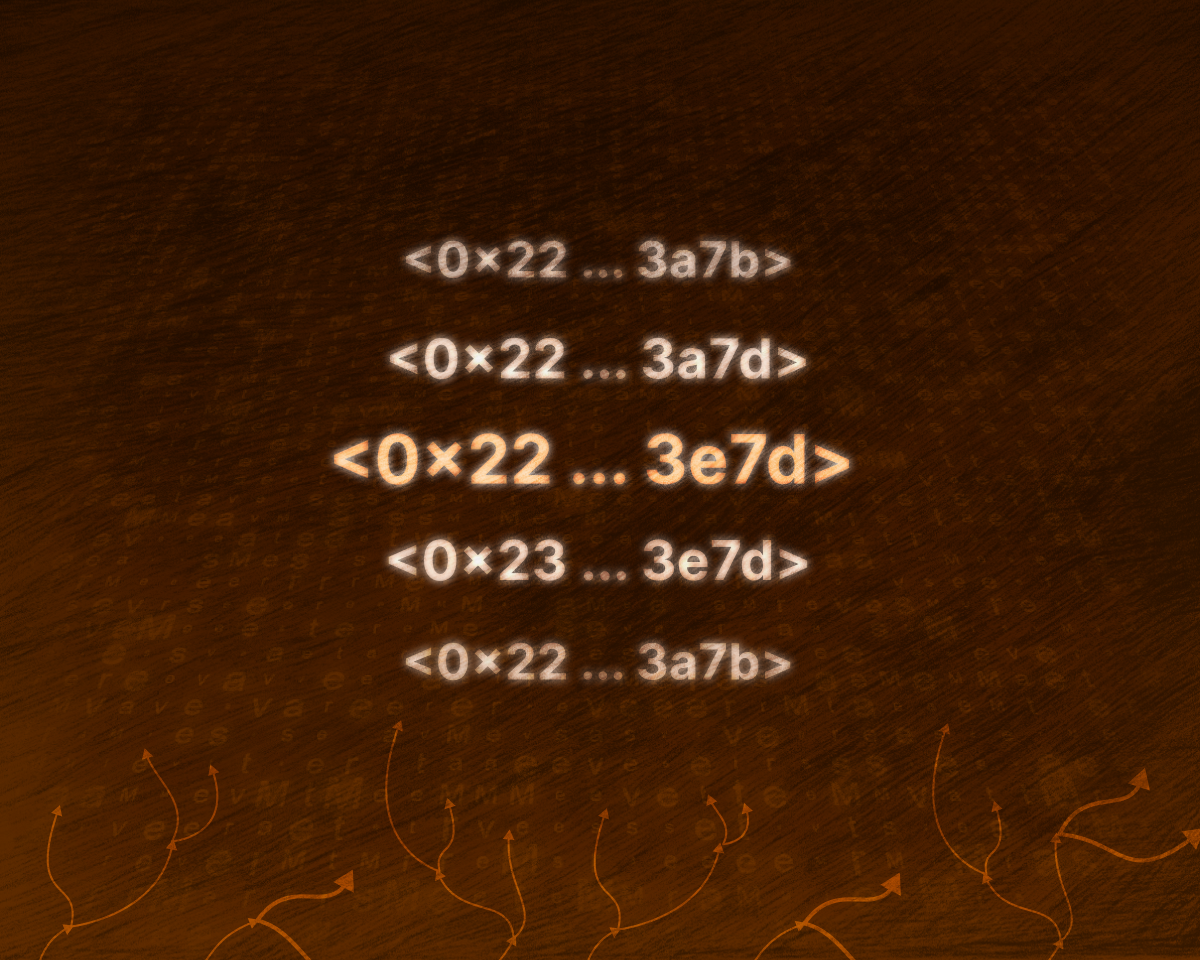

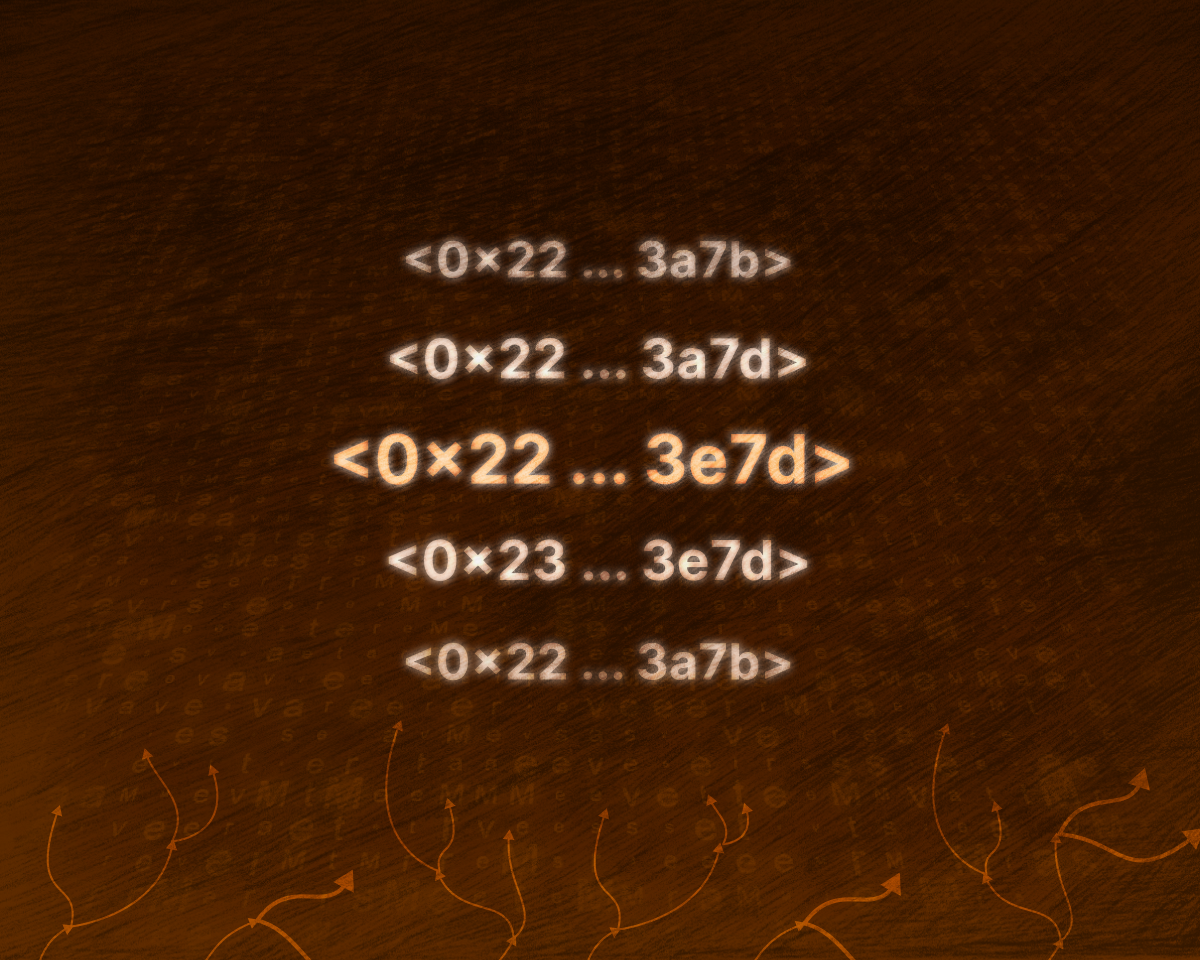

Така vanity-адреса спеціально згенерована, щоб збігатися з першими та останніми символами реальної адреси користувача. Адреси криптогаманців — довгі рядки символів, які важко запам’ятати, тому багато хто перевіряє лише кілька початкових і кінцевих символів для впевненості.

Цим користуються шахраї: вони підбирають адресу, що співпадає, наприклад, у перших і останніх 4–5 символах. В результаті користувач може не помітити підміни та скопіювати цю адресу, коли наступного разу буде відправляти кошти.

Зафіксовано випадки, коли зловмисники надсилають не просто порожню транзакцію, а підроблений токен або транзакцію з фейковою сумою, щоб злитися з іншими записами в історії. Відомий прийом — надіслати на адресу жертви токен-двійник популярної монети (скажімо, схожий назвою на USDT чи USDC).

У будь-якому разі сам факт отримання такої «отруйної» транзакції не завдає прямої шкоди — користувацькі кошти та ключі залишаються в безпеці. Однак історія операцій гаманця тепер містить запис із адресою шахрая, яка виглядає правдоподібно.

«Отруєння» адрес схоже на так звані dusting-атаки (запилювання), де теж розсилаються мікроскопічні суми на випадкові гаманці. Однак метою запилювання є деанонімізація власників (відстежуючи переміщення «пилу» та зв’язуючи адреси між собою), тоді як отруєння адрес націлене безпосередньо на викрадення грошей через підміну адреси в історії.

Як відбувається «отруєння» адрес?

Зазвичай атака відбувається за такою схемою:

- Вибір жертви. Шахраї сканують блокчейн у пошуках активних гаманців, що регулярно здійснюють транзакції. Це підвищує шанс, що власник такого гаманця буде копіювати адреси зі своєї історії (наприклад, для переказу коштів між власними рахунками чи повторних платежів).

- Генерація схожої адреси. Використовуючи спеціальні генератори vanity-адрес, зловмисник створює нову криптоадресу, яка за певними символами збігається з адресою жертви або частим отримувачем її коштів. Завдяки сучасним інструментам це робиться доволі швидко: наприклад, знайти адресу з певними 9 заданими символами на початку і в кінці можна менш ніж за 2 хвилини, перевіряючи мільярди варіантів щосекунди. Найчастіше збігаються перші кілька символів і кілька останніх, оскільки саме на них користувачі зазвичай звертають увагу при перевірці адреси.

- «Отруєння» історії. Шахрай відправляє на гаманець жертви дрібну транзакцію зі створеної підробної адреси. Це може бути переказ мінімальної кількості криптовалюти (частки цента) або навіть токени без жодної реальної вартості (dust-токени). Головне, що така операція з’являється в історії транзакцій користувача — як вхідний переказ від нової адреси.

- Очікування та пастка. Отримавши цю майже непомітну «мітку» в історії, шахрай більше нічого не робить, а лише чекає. Коли користувач відкриє свій гаманець для чергового переказу, він може вирішити скопіювати адресу призначення з попередніх транзакцій. Якщо жертва обирає саме підставну адресу (вважаючи, що це її власний інший гаманець чи знайомий контакт, адже початок і кінець збігаються), кошти будуть невідворотно надіслані не за призначенням, а прямісінько до шахрая.

Як захиститися від отруєння адрес?

- Звіряйте адреси повністю. Перед підтвердженням транзакції перевіряти кожен символ адреси отримувача, навіть якщо вона виглядає знайомою. Не обмежуйтеся першими та останніми літерами чи цифрами. Якщо адреса частково прихована (скорочена) у інтерфейсі гаманця, розгорніть її та переконайтеся, що вона та сама. Двічі перевірте, що вставили саме ту адресу, яку збиралися використовувати.

- Не копіюйте адреси з історії транзакцій. Це стосується як чужих, так і власних адрес. Шахраї розраховують саме на таку звичку. Краще ведіть окремий список надійних адрес або використовуйте адресну книгу у гаманці (багато гаманців, як-от MetaMask, мають функцію збереження контактів). Додавши один раз перевірену адресу до контактів, ви надалі обиратимете її зі списку, що унеможливлює випадкове копіювання фальшивого запису. До того ж, додавання запису в адресну книгу зазвичай потребує вашого підтвердження, і шахрай не зможе непомітно підмінити ці дані.

- Ігноруйте підозрілі надходження. Якщо ви помітили у своєму гаманці несподіваний дрібний переказ або невідомий токен, не взаємодійте з ним. Не панікуйте: сам по собі такий «подарунок» не може викрасти ваші кошти. Найкраща стратегія — просто проігнорувати його, не намагатися ні переслати, ні обміняти отримане.

- Використовуйте тестовий переказ для великих сум. Коли плануєте відправити значну суму на нову або нещодавно використану адресу, спершу спробуйте надіслати символічну кількість (наприклад, еквівалент $1). Переконайтеся, що ці кошти потрапили до отримувача, і лише після цього переказуйте основну суму.