ZachXBT ідентифікував криптоскамера, який викрав понад $2 млн

Ончейн-досліднику ZachXBT вдалося відстежити шахрая, який за рік викрав понад $2 млн, застосовуючи методи соціальної інженерії.

1/ Познайомтеся з Haby (Havard), канадським зловмисником, який за минулий рік викрав понад $2 млн через соціально-інженерні шахрайства з видаванням себе за підтримку Coinbase, спустивши кошти на рідкісні нікнейми в соцмережах, ботл‑сервіс і азартні ігри. pic.twitter.com/bBqrV7GmPi

— ZachXBT (@zachxbt) December 29, 2025

За результатами розслідування, ймовірний злочинець — канадієць на ім’я Хабі (Гавард). Переважно він видавав себе за фахівця техпідтримки криптобіржі Coinbase, постійно змінюючи імена в соцмережах.

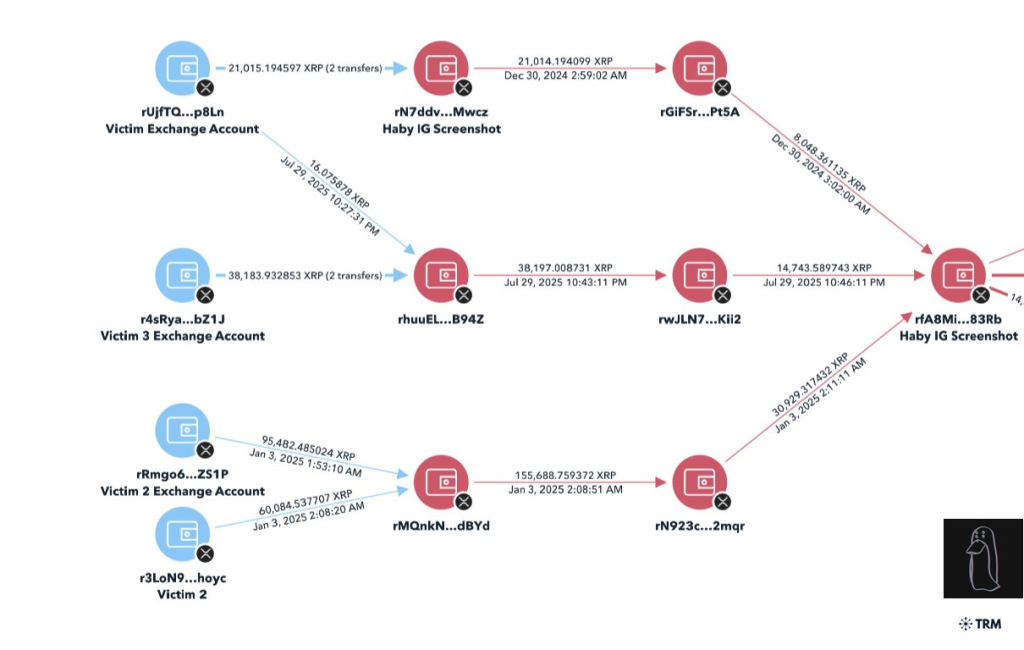

Дослідник почав відстеження підозрюваного з повідомлення у груповому чаті від 30 грудня 2024 року, де скамер опублікував скріншот із викраденими 21 000 XRP у користувача американської торгової платформи.

3 січня 2025 року Хабі опублікував знімок свого гаманця Exodus, на якому видно його облікові записи в Telegram та Instagram. ZachXBT зіставив історію балансу гаманця із зображеннями та з’ясував, що адреса XRP пов’язана з крадіжкою приблизно $500 000 у двох інших клієнтів Coinbase.

Ончейн-сищику вдалося виявити біткоїн-адресу шахрая. Згодом зловмисник сам опублікував скріншот із цим гаманцем в одному з чатів.

«Я відстежив джерело [коштів для адреси] і виявив три випадки крадіжки коштів через підроблені акаунти служби підтримки Coinbase, в результаті яких викрадено ще понад $560 000», — додав експерт.

У мережі також знайшли відео, на якому Хабі зв’язується з однією з жертв. На записі він демонструє адресу електронної пошти habyclown@gmail.com і акаунт у Telegram із номером телефону.

За даними ZachXBT, скамер часто купував дорогі нікнейми в месенджері та видалив свій останній профіль за кілька днів до публікації розслідування.

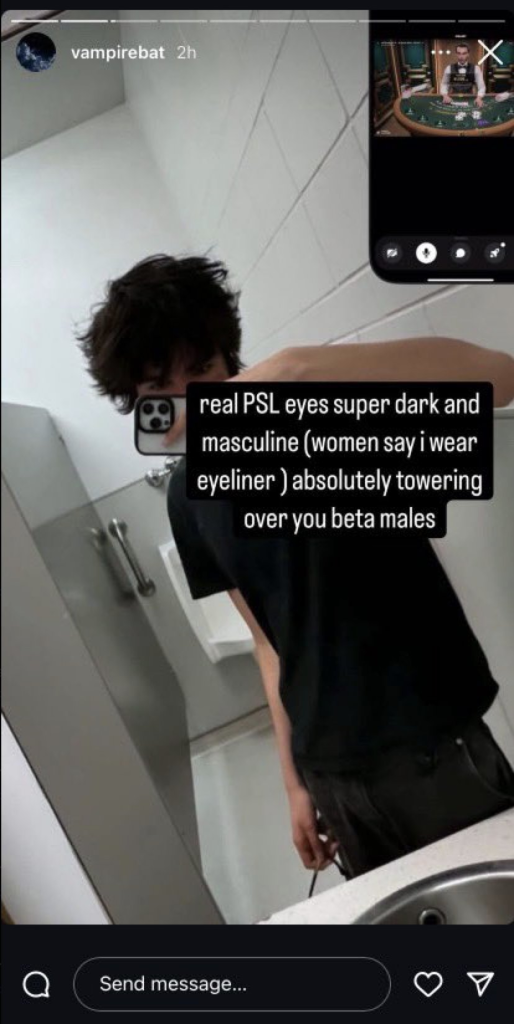

«Хабі регулярно викладає історії та селфі [в Instagram], демонструючи свій спосіб життя без належної уваги до безпеки», — зазначив дослідник.

Спираючись на геодані, детектив визначив приблизне місцезнаходження скамера — місто Абботсфорд. Імовірно, канадські правоохоронці вже знайомі з підозрюваним: його персональні дані неодноразово фігурували в хибних викликах поліції.

Нагадаємо, у серпні користувач втратив 783 BTC (~$91 млн на той момент) у результаті атаки із застосуванням соціальної інженерії.