OKX розкрила подробиці зломів і пообіцяла компенсації

Після серії зломів представники криптобіржі OKX заявили, що хакер «підробляв судові документи» для отримання особистої інформації «дуже обмеженої кількості» користувачів.

关于近期个别客户账户出现安全事件的情况说明

— OKX中文 (@okxchinese) June 12, 2024

1. 所有此事件的有关用户都已经/马上得到圆满解决;

2. 此事件与谷歌验证器或短信验证的选择无关,但是 #OKX 确实推荐有能力的用户使用谷歌验证器;

3.…

«Усім залученим в інцидент користувачам відшкодували/відшкодують втрати належним чином. […] Система захисту облікових записів OKX працює понад десятиліття. Ми повністю впевнені в її безпеці, але будемо далі дотримуватися принципу компенсації збитків, заподіяних з нашої вини», — йдеться в публікації.

Раніше аналіз Dilation Effect виявив потенційні вразливості в механізмі безпеки біржі. Дослідження показало, що система дає змогу обійти 2FA-сервіс Google Authenticator і перемикатися на перевірки з нижчим рівнем безпеки (SMS, додавання адреси до білого списку тощо).

Однак OKX спростувала це припущення. Згідно зі зверненням, злом «не має нічого спільного з Google Authenticator або SMS-верифікацією».

Справу вже розслідують судові органи, тому компанія не розкриває конкретних деталей.

«Ми оптимізували процес судового співробітництва, впровадили механізм перевірки та посилили рівень безпеки розпізнавання облич за допомогою ШІ. У майбутньому ми введемо механізм закінчення терміну дії верифікованої адреси в адресній книзі, щоб запобігти повторенню подібних інцидентів», — підкреслили в OKX.

Доля постраждалих

9 червня аналітична компанія SlowMist повідомила про підозрілі зломи облікових записів OKX. Атаки торкнулися двох японських користувачів і були схожі за виконанням.

两个不同的受害者,今天凌晨遭遇的交易所账号被盗币事件的手法及一些特征居然是相似的,除了 @AsAnEgg 提到的共性,还包括短信风险通知来自“香港”这个特征、创建了新的 API Key(有提现、交易权限,这也是为什么之前怀疑有对敲意图,目前看来可以排除了)。… https://t.co/pqIjqLhmkB

— Cos(余弦)😶🌫️ (@evilcos) June 9, 2024

«Крім спільних рис, згаданих [іншим зламаним користувачем під ніком] AsAnEgg, SMS-повідомлення про ризик надійшло з Гонконгу, і було створено новий API-ключ (із дозволами на виведення коштів і торгівлю, тому раніше ми підозрювали намір перехресної торгівлі)», — зазначили дослідники.

Адреси пов’язаних із хакером гаманців зараз відстежують SlowMist, але команда поки що не розголошує додаткову інформацію, щоб не заважати активному розслідуванню.

Аналітики попросили інших можливих жертв зловмисників зв’язатися з ними. Раніше журналіст Колін Ву також повідомив про клієнта OKX, у якого вкрали понад $2 млн за допомогою ШІ.

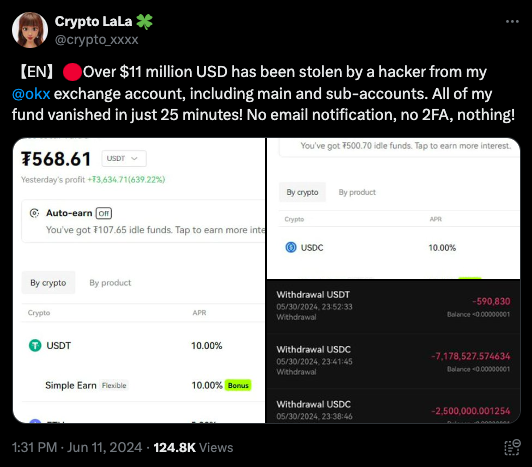

11 червня жертвою хакерів стала операційна менеджерка маркетмейкера QuantMatter під ніком Crypto LaLa. Вона розповіла, що зловмисник вивів активи на $11 млн з її основного і субрахунку.

«Хакер отримав повний доступ до мого облікового запису. Він конвертував активи в ETH і вивів усі кошти за 25 хвилин. Я помітила це в одному з моїх субаккаунтів. Коли перевірила основний рахунок, усі гроші вже були вкрадені», — написала Crypto LaLa.

Як і у випадку з іншими інцидентами, остання відома жертва зловмисників не отримувала сповіщень від системи безпеки. Інформації про компенсацію коштів для співробітниці QuantMatter поки що не надходило.

Нагадаємо, 3 червня стало відомо, що хакер отримав контроль над обліковим записом китайського трейдера на Binance, не маючи пароля і доступу до двофакторної аутентифікації. Після низки угод він вивів активи на $1 млн.

Представники біржі переклали всю провину на самого користувача і шкідливий плагін для браузера Chrome під назвою AggrTrad.