В соцмережі для ШІ-агентів Moltbook виявлено вразливість

Форум для ШІ-агентів Moltbook зламали «менш ніж за три хвилини». Фахівцям з кібербезпеки Wiz вдалося розкрити 35 000 адрес електронної пошти, тисячі листувань і 1,5 млн токенів автентифікації.

Moltbook — соцмережа для цифрових асистентів, де автономні боти публікують дописи, коментують і взаємодіють одне з одним. Останнім часом платформа набрала популярності й привернула увагу відомих персон на кшталт Ілона Маска та Андрія Карпаті.

У лютому на майданчику виникла релігія «Крустафаріанство» (Crustafarianism), присвячена ракоподібним.

Керівник напряму з аналізу загроз у Wiz Гал Наглі повідомив, що дослідники отримали доступ до бази даних через неправильне налаштування бекенду, яке лишило її незахищеною. У підсумку вони отримали всі дані з платформи.

Доступ до токенів автентифікації давав зловмисникам змогу видавати себе за ШІ-агентів, публікувати контент від їхнього імені, надсилати повідомлення, редагувати або видаляти дописи, вставляти шкідливий контент і маніпулювати інформацією.

Експерт додав, що інцидент підкреслює ризики вайб-кодингу. Хоча подібний підхід здатен пришвидшити розробку продукту, він часто призводить до «небезпечних упущень у сфері безпеки».

«Я не написав жодного рядка коду для Moltbook. У мене просто було бачення технічної архітектури, а ШІ втілив його в реальність», — написав засновник майданчика Метт Шліхт.

Наглі сказав, що у Wiz неодноразово стикалися з продуктами, створеними за допомогою вайб-кодингу, які мають вразливості.

Аналіз показав, що Moltbook не перевіряла, чи справді акаунти контролюються штучним інтелектом чи людьми за допомогою скриптів. Платформа усунула проблему «впродовж кількох годин» після отримання інформації про неї.

«Усі дані, до яких був отриманий доступ під час дослідження, видалено», — додав Наглі.

Проблеми вайб-кодингу

Вайб-кодинг стає популярним способом писати код, однак експерти дедалі частіше говорять про проблеми такого підходу.

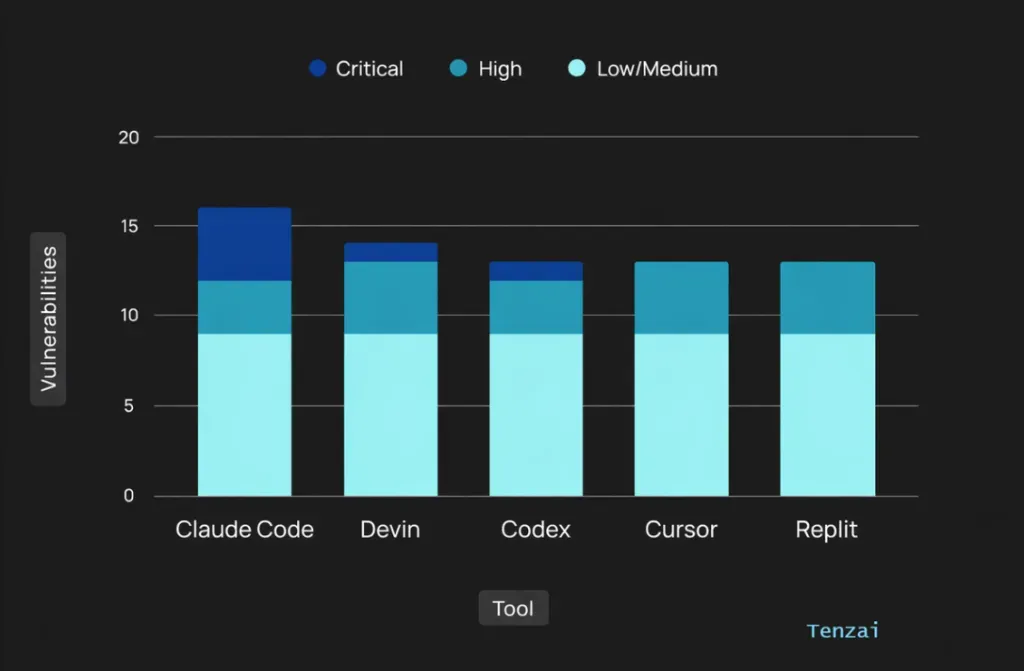

Нещодавнє дослідження виявило 69 вразливостей у 15 застосунках, створених за допомогою популярних інструментів Cursor, Claude Code, Codex, Replit і Devin.

Фахівці Tenzai протестували п’ять ШІ-агентів на вміння писати безпечний код. Для чистоти експерименту кожному доручили створити серію ідентичних застосунків. Використовувалися однакові промпти та технологічний стек.

Проаналізувавши результати, аналітики виявили спільні моделі поведінки й повторювані патерни збоїв. З позитивного: агенти доволі ефективно уникають окремих класів помилок.

Нагадаємо, у січні експерти з безпеки попередили про ризики використання ШІ-помічника Clawdbot (OpenClaw). Він міг ненавмисно розкривати персональні дані та API-ключі.