Що таке суверенна ідентичність (Self-Sovereign Identity)?

Кожна людина, організація та навіть пристрій в Інтернеті має унікальний набір ідентифікаційних даних. Ці дані можуть містити дату народження, громадянство, освіту, професійні навички або іншу інформацію, яка є важливою для ідентифікації особи або об’єкта.

У фізичному світі ці дані зазвичай зберігаються у вигляді документів, таких як паспорти, водійські права або дипломи. Ці документи видаються уповноваженими органами, наприклад урядами або навчальними закладами, і вони є доказом того, що їх власник відповідає певним критеріям.

Суверенна ідентичність (SSI) забезпечує ті ж самі свободи та особисту автономію в Інтернеті.

Розберемось з тим, що таке суверенна ідентичність, як вона влаштована, які можливості вона надає, та які проблеми вирішує.

Що таке суверенна ідентичність?

Суверенна ідентичність (Self-Sovereign Identity, SSI) — це набір відомостей про особу, якими вона може керувати, ділитися з будь-якими приватними особами або публічними інституціями, і відкликати до них доступ у будь-який час за своїм бажанням.

Система SSI заснована на децентралізованих технологічних архітектурах і покликана зробити пріоритетом безпеку, конфіденційність, індивідуальну автономію і можливість самореалізації користувача.

Які можливості надає суверенна ідентичність?

SSI дає змогу створювати універсальну довічну цифрову ідентичність та ідентифікаційні дані, які не залежать від централізованих провайдерів. Економічні вигоди від цієї технології можна отримати завдяки таким унікальним особливостям SSI:

- Зниження вартості випуску та верифікації документів.

- Стандартизація інформації — впровадження універсальних стандартів даних.

- Протидія шахрайству — криптографічні підписи в сотні разів безпечніші за фізичні.

- Децентралізоване зберігання зашифрованих даних менш вразливе, ніж гігантські централізовані бази даних.

- Уніфікація контекстів — можливість на програмному рівні об’єднувати та комбінувати дані з різних джерел з метою верифікації контенту та аудиту.

- Можливість миттєвої перевірки даних на відповідність вимогам до конфіденційності — користувачі контролюють доступ до своїх відомостей, що дає змогу системам SSI відповідати вимогам до захисту інформації.

- Персоналізація — користувачі можуть створювати портфоліо вподобань або досягнень і з його допомогою отримувати індивідуальні послуги.

Які проблеми вирішує SSI?

Розрізненість даних

Цифровий світ з його безліччю взаємозв’язків вимагає документів нового типу — відкритих і доступних для кожного користувача, нативно цифрових, доступних на персональному комп’ютері або телефоні, постійних, доказових, які не потребують залежності користувача від постачальника.

Як альтернативу соціальним мережам, банкам і державним установам SSI пропонує універсальне рішення, здатне об’єднувати різні додатки, що дає змогу спільно використовувати дані.

Попередньо встановлений характер стандартів полегшує їхнє прийняття і знижує вартість їхньої підтримки та розвитку. На відміну від традиційних моделей встановлення сотень і тисяч API, SSI дає змогу тільки один раз встановити схему документа, після чого він одразу ж стає доступним будь-якій третій стороні. Хоча схеми мають публічний характер, будь-якими особистими даними можна ділитися тільки з однозначного дозволу їхнього власника.

Інша перевага об’єднання ізольованих систем зберігання даних полягає в тому, що воно дає змогу отримати користь із сирих даних. Наприклад, робітник, який завжди приходить на завод вчасно, може підтвердити свою пунктуальність майбутньому роботодавцю. Школяр, який виконав тисячі домашніх завдань, може вибудувати персоналізовану стратегію навчання до моменту вступу в університет.

Неефективне опрацювання документів

Як правило, цінність будь-якого сертифіката (посвідчувального документа) полягає не в змісті документа, а в послугах, продуктах і можливостях, які відкриваються його власнику. Наприклад, щоб знайти роботу або отримати науково-дослідний грант, може знадобитися диплом про освіту; для отримання кредитної картки або створення корпоративного банківського рахунку необхідні фінансові дані тощо.

Щоб підвищити швидкість надання послуг і зробити їх зручнішими, необхідно автоматизувати бюрократичні системи. Верифікацію та накопичення ідентифікаційних даних, а також роботу з документами має здійснювати алгоритм, а не людина. Автоматизація раціоналізує, модернізує, стандартизує і прискорює процес, а також розв’язує проблеми корупції, дискримінації та особистої упередженості.

Зі зростанням кількості бюрократичних систем, що використовують верифіковані ідентифікаційні дані та SSI, зростатиме довіра до процесу. Наприклад, після завершення перевірки банком ділової репутації та відповідності KYC, клієнт може використовувати результати для отримання іншої послуги від іншої організації, з умовою, що ця організація довіряє банку.

Стандартизація даних

Щоб масштабувати й автоматизувати наявні системи довіри ще більше, необхідне впровадження стандарту, нативного як для людей, так і для машин. Зі збільшенням кількості документів, які випускаються і верифікуються за допомогою програмного забезпечення, зростає потреба в стандартизованих форматах машинозчитуваних даних.

Стандартизація даних також розв’язує проблему інтеграції різних провайдерів даних і сторін, що верифікують. Замість того, щоб створювати взаємно однозначні інтеграції API — це дорогий і витратний у часі процес — уся індустрія або країна можуть прийняти спільний формат даних, підкріплений верифікованими ідентифікаційними даними.

Конфіденційність

Кінцеві користувачі та регулятори надають дедалі більшого значення захисту даних. Бізнес змушений зважати на вимоги регуляторів — Закон Каліфорнії про захист персональних даних споживачів, Загальний регламент захисту персональних даних Європейського союзу, Федеральний закон США про управління інформаційною безпекою та багато інших.

Відповідність Загальному регламенту ЄС щодо захисту персональних даних обходитиметься компаніям зі списку Fortune Global 500 у $7,8 млрд на рік, а відповідність Закону Каліфорнії про захист персональних даних споживачів коштуватиме американському бізнесу $55 млрд.

Технологія SSI дає змогу реалізувати всі функції захисту конфіденційності: прозоре використання даних, право на забуття, аудиторську перевірку використання даних, менеджмент дозволів регуляційних органів за допомогою систем управління версіями.

У цифрову епоху SSI може бути розв’язання проблеми «наглядового капіталізму». Якщо користувач зуміє контролювати свої особисті дані та обирати, з ким ними ділитися і коли відкликати доступ, то ці дані неможливо буде використовувати в злочинних цілях. Інтернет-компанії не зможуть монетизувати своїх користувачів без однозначного дозволу з боку останніх. Крім того, вони будуть зобов’язані ділитися з користувачами прибутком. Онлайн-бізнес змінить парадигму: від прагнення отримувати максимальну кількість даних користувачів він перейде до забезпечення кращого сервісу.

Як виникла суверенна ідентичність?

На думку низки дослідників, концепція суверенної ідентичності з’явилася внаслідок спроби реалізувати на індивідуальному рівні Вестфальську систему міжнародних відносин. Ця система виникла в Європі на основі Вестфальського миру як угоди, що підбила підсумки Тридцятилітньої війни, яка закінчилася 1648 року. Ключові принципи Вестфальського миру — суверенної державності, самовизначення і прямого самоврядування — діють і понині.

Ідеологічним прабатьком SSI стала концепція суверенного самоврядування (self-sovereign authority). Носії концепції вважали, що можливість незалежного (суверенного) самоврядування є «вродженою» відмінною рисою людського єства. Вона була присутня ще до виникнення процесу «реєстрації», який уможливлює участь у суспільному житті. Акт «реєстрації» передбачає, що для існування ідентичності необхідний контрольований суспільством процес адміністрування. При цьому суспільство розглядається як власник ідентичності, а індивідуум — як свого роду продукт соціально-економічного адміністрування.

У справі досягнення цифрової суверенності, тобто здатності індивідуумів здійснювати дії та ухвалювати рішення усвідомленим і незалежним чином, а також контролю над власними даними, пристроями, програмним забезпеченням, засобами обчислювальної техніки та іншими технологіями, ключовим фактором є управління ідентифікаційними даними.

Найчастіше, термін «суверенна ідентичність» використовується як взаємозамінний з такими виразами, як «децентралізована ідентичність» (decentralized identity) і «цифрова ідентичність» (digital identity).

Цифрова ідентичність, яка виражається і зберігається в цифровій формі, почала розвиватися одночасно з винаходом інтернету. Доменні імена, адреси електронної пошти, акаунти соціальних мереж — це зразки цифрової ідентичності, без яких неможливе повсякденне життя сучасної людини.

Як влаштована архітектура SSI?

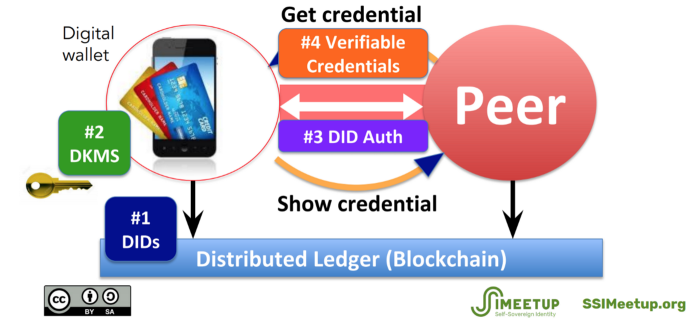

Цифрова ідентичність складається з трьох елементів: децентралізованого ідентифікатора (DID), системи автентифікації та системи сертифікації за допомогою ідентифікаційних документів, що верифікуються (Verifiable Credentials).

Крім цих елементів, SSI включає DKMS — систему децентралізованого управління ключами (Decentralized Key Management System). З її допомогою здійснюється управління закритими ключами за допомогою цифрового підпису.

Децентралізований ідентифікатор (DID)

DID — це машинозчитуваний ідентифікатор будь-якої особи, організації або предмета. За допомогою нього можна підтверджувати контроль над цифровою ідентичністю і випускати або отримувати ідентифікаційні дані, що верифікуються.

Користувач може мати безліч ідентифікаторів (для бізнесу, для уряду, для близьких друзів). Як правило, ідентифікатори безплатні, їх легко генерувати та контролювати.

Верифіковані ідентифікаційні документи (Verifiable Credential)

Верифіковані ідентифікаційні документи — документи й факти, що випускаються одним DID-емітентом, а потім пересилаються іншому (власнику). Емітент і власник можуть бути однією і тією ж структурою, хоча зазвичай це не так. Залежно від сценарію використання, ідентифікаційні документи, що верифікуються, можуть бути як найпростішим фрагментом даних (підтвердженням адреси електронної пошти, телефонного номера або фізичної адреси), так і відносно складною структурою на кшталт виписки з банківського рахунку.

Чотири елементи SSI утворюють стекову архітектуру:

- на першому рівні відбувається фіксація ідентичності;

- на другому рівні — взаємодія з базовим розподіленим реєстром і зберігання користувацьких даних і закритих ключів;

- на третьому рівні — використання даних другого рівня для аутентифікації ідентичності користувача.

Після успішної автентифікації на рівні Verifiable Credentials можна надсилати різні ідентифікаційні документи для підтвердження ідентичності користувача. Взаємодія рівнів нагадує роботу набору TCP/IP-протоколів. Кожен рівень має свої власні протоколи та специфікації.

Які організації SSI існують?

Оскільки SSI вимагає тісної взаємодії та координації серій протоколів, прогрес технології залежить від уніфікованої специфікації та добре опрацьованого протоколу. Їх можуть забезпечити некомерційні профільні організації, такі як:

- Rebooting Web of Trust (RWoT);

- W3C Credential Community Group (W3C CCG);

- Decentralized Identity Foundation (DIF);

- Internet Identity Workshop (IIW).

Ці організації плідно працюють протягом останніх восьми років. Найактивніша з них — RWoT. З 2016 року, організація опублікувала 56 white papers, а також безліч технічних специфікацій і відкритих вихідних кодів.

Технічні специфікації RWoT були представлені W3C і IETF для подальшої специфікації. Чернетка специфікації DID значною мірою ґрунтується на роботі RWoT (навіть сам термін SSI був створений у RWoT).

Які специфікації використовуються в архітектурі SSI?

1. Децентралізований ідентифікатор (DID)

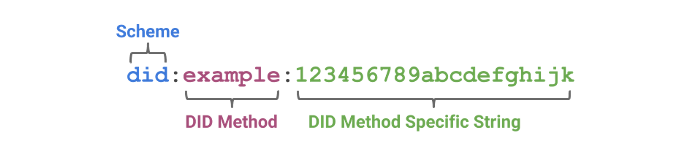

DID — найнижчий і найбільш критично важливий рівень архітектури SSI. Він відповідає за написання/прочитання ідентичності в розподіленому реєстрі. Децентралізований ідентифікатор, що складається з літер і цифр, унікальний і прив’язаний до DID-документа в конкретному розподіленому реєстрі.

DID складається з таких компонентів:

- DID Методи — це ідентифікатор, розміщених у децентралізованому ідентифікаторі, які використовуються для резолвінгу кожного DID. Кожен реєстр має специфічний DID-метод і відповідні правила створення/передачі документа. Наприклад, зареєстрований в Ethereum ідентифікатор буде у форматі did: eth: 12345. Щоб механізм резолвінгу міг визначити DID-метод, він має бути зареєстрований у W3C.

- Документ DID. Розподілений реєстр можна розглядати як базу даних «ключ-значення». DID — це ключ, а записаний у розподіленому реєстрі документ DID слугує відповідним значенням. Документ DID містить відкритий ключ, що представляє ідентичність, метод автентифікації, кінцеві точки сервісу, здатні взаємодіяти з цією ідентичністю тощо.

- Механізм перетворення DID. Він допомагає протоколу вищого рівня легко опротестовувати документ DID. Сторона, що перетворює, може проаналізувати різні методи DID, а потім повернути результати аналізу на вищий рівень. Верхньому протоколу не потрібно знати деталі аналізу документа.

2. Система децентралізованого управління ключами (Decentralized Key Management System)

DKMS — основний інтерфейс, що дає змогу використовувати SSI. Крім зв’язку з базовим DID, він має забезпечувати зберігання ідентифікаційних даних, дубль закритих ключів тощо.

З точки зору специфікацій, DKMS можна розділити на три підрівні:

- Рівень DID відповідає за зв’язок із нижчим розподіленим реєстром для виконання DID-пошуку.

- Хмарний рівень відповідає за зберігання особистих даних для їх використання вищими протоколами

- Граничний рівень відповідає за управління приватними ключами.

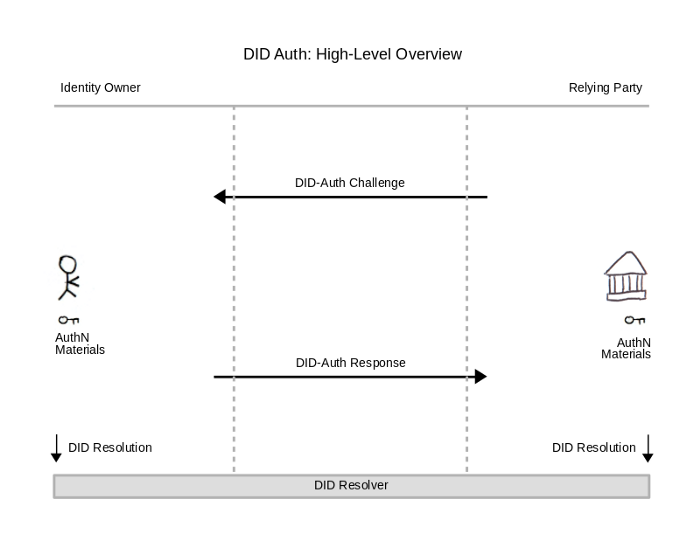

3. DID-аутентифікація

Наразі не існує єдиного стандарту специфікацій автентифікації DID, проте RWoT опублікував безліч документів, у яких розглядається стандартизація.

Система DID-аутентифікації виконує одне завдання: дає змогу користувачеві підтверджувати, що він має ідентичність. Потрібно лише довести, що користувач володіє закритими ключами, які відповідають відкритим ключам SSI. Після завершення аутентифікації з’являється можливість створити канал комунікації, за допомогою якого індивідууми можуть обмінюватися верифікованими ідентифікаційними даними та іншими ресурсами.

Існують різні протоколи аутентифікації — OAuth, OpenID та інші. Аналогічно до цих протоколів, система DID-автентифікації використовує модель «запитання-відповідь»: сторона, що верифікує, робить запит, власник ID відповідає, сторона підтверджує автентичність відповіді.

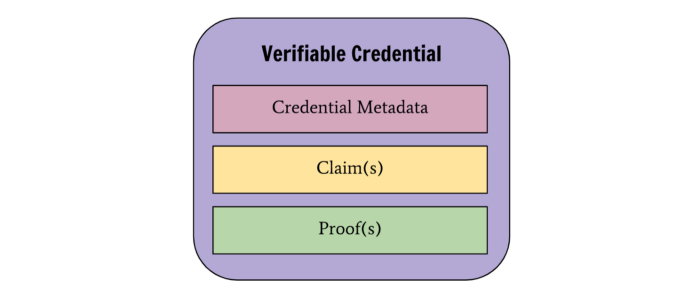

4. Verifiable Credential (VC)

VC — найбільш рання і зріла специфікація в архітектурі SSI. Як протокол високого рівня SSI вона має тільки одне призначення: заміщає всі ідентифікаційні документи в гаманці користувача.

VC — криптографічно захищений цифровий сертифікат, який можна використовувати в різних додатках. Завдяки VC ідентичність являє собою єдине ціле. Її повністю контролює власник, який, залежно від сценарію використання, може пред’являти ті чи інші ідентифікаційні документи.

VC складається з трьох частин:

- Твердження про суб’єкта, що описує взаємовідносини суб’єкта-власності-контенту. Наприклад, фраза «Аліса — учениця — школа» описує Алісу як школярку.

- Метадані сертифіката містять додаткові відомості про сертифікат: тип, емітент, час випуску тощо.

- Доказ: цифровий підпис, що засвідчує контент емітента.

Як розвивається SSI?

Останні кілька років екосистема SSI стрімко розвивається — з’являються нові додатки, протоколи, специфікації.

Продукти та пілотні проєкти на основі цієї технології запускають урядові установи, корпорації та університети: Міністерство внутрішньої безпеки США, Комісія Європейського Союзу, Europass, Світовий банк, Світовий економічний форум, Массачусетський технологічний інститут, Гарвардський університет, Університет Берклі, Національна служба охорони здоров’я Великої Британії, Управління імміграції та прикордонного контролю Сінгапуру, компанії IBM, Microsoft, SAP, Oracle, уряди Фінляндії, Канади, Південної Кореї та багато інших.

У березні 2021 року корпорація Microsoft запустила рішення децентралізованої ідентифікації особистості ION на блокчейні біткоїна з відкритим вихідним кодом. Технологія дасть змогу користувачам ідентифікувати свою особистість для отримання доступу до певної інформації. У разі видалення облікового запису доступ до прив’язаних до акаунту сервісів збережеться. За аналогією з підписанням транзакцій у мережі першої криптовалюти DID є доказом володіння. Індивідуальні ноди ION відповідають за моніторинг ідентифікаторів і внесення тимчасових міток у блокчейн.

У квітні 2021 року компанія IOG (раніше IOHK), що стоїть за криптовалютою Cardano, і уряд Ефіопії уклали угоди про розгортання в цій країні децентралізованої ідентифікаційної системи Atala PRISM. Рішення впровадять у 3500 школах Ефіопії для захисту від несанкціонованого доступу до записів про успішність 5 млн учнів. У IOG вважають, що Cardano та Atala Prism дадуть змогу «демократизувати соціальні та фінансові послуги для 1,7 млрд африканців».

Співпраця з IOG запустить реалізацію урядової стратегії «Цифрова Ефіопія 2025», в рамках якої влада запровадила національний стандарт ідентифікації. Atala PRISM стала першою системою видачі посвідчень на його основі.

Кількість додатків для кінцевого користувача поки що не настільки велика, як можна було б очікувати від технології, потенційно адресованої мільярдам користувачів.

Які перешкоди виникають на шляху розвитку та прийняття SSI?

На шляху до масового прийняття технології суверенної ідентичності виникають такі перешкоди:

- Відсутня гнучка інтеграція цифрових гаманців і допоміжних служб, необхідна, щоб користувач міг контролювати процес відновлення сертифікатів і даних у разі їх втрати.

- Наявні регуляторні норми, що стосуються систем захисту даних, не застосовні до SSI. Юристи, нотаріуси та регулятори часто мають туманне уявлення про цю технологію, що перешкоджає створенню нормативно-правової бази.

- Недостатньо розвинена екосистема цифрових гаманців, покликана з’єднувати користувачів із децентралізованою інфраструктурою SSI.

- Масове прийняття SSI вимагає зручних та інтуїтивно зрозумілих рішень від приватного бізнесу та державних структур.

- Відсутній повноцінний ринок додатків, сумісних з SSI.

- Уряди не поспішають сприяти переходу на SSI: вони не випускають сумісні з SSI національні ID-документи, не створюють необхідних технологічних фреймворків і нормативно-правових баз.

- Наразі, процес відновлення ключа недостатньо незалежний, швидкий та ефективний.

- Оскільки SSI залежить від незмінюваного і децентралізованого реєстру, що зберігає криптографічні докази даних, конфіденційність може постраждати, якщо в цьому публічному реєстрі зберігаються не тільки докази, а й самі дані. Децентралізовані реєстри та блокчейн-мережі не повинні зберігати документи та конфіденційні відомості, так само як це роблять традиційні бази даних. Їх можна використовувати виключно для зберігання доказів таких даних.

- Використання публічних, децентралізованих і незмінюваних реєстрів даних вимагає значних зусиль щодо забезпечення псевдонімності даних та ідентифікаторів. Особисті дані не слід розміщувати в публічних реєстрах.

- Розвиток стандартів DID і VC має тривати, щоб їх ухвалювали та рекомендували такі організації, що розробляють стандарти (SDO), як IEEE, ISO, ITU і NIST.

- Необхідна адекватна регуляторна політика щодо електронних підписів, транзакцій і цифрових сертифікатів.

- Слід дотримуватися права на забуття. Згідно з 17-ю статтею Генерального регламенту ЄС про захист персональних даних (GDPR), за певних обставин «суб’єкт даних повинен мати право на знищення даних, що стосуються його, стороною, яка їх контролює».

- Масштабування SSI-рішень потребує ефективних децентралізованих реєстрів. Сучасна екосистема нерегульованих децентралізованих реєстрів і блокчейн-мереж, позбавлених операційної сумісності, далека від ідеалу. Спроби створення публічних регіональних мереж — EBSI в Європі та LACChain у Латинській Америці виявилися досить успішними.

- Рамкові програми довіри: необхідно розвивати національні та приватні рамкові програми, щоб встановити рівень гарантій для електронних сервісів. Також слід сертифікувати кваліфікованих провайдерів ідентичності — наприклад, eIDAS в Європейському союзі.

- Біометрія має величезний потенціал у контексті підтвердження ідентичності та автентифікації, проте поки що застосовується недостатньо широко.

Причини, через які традиційні бізнес-моделі не працюють у сфері SSI:

- Неможливо продати дані. У випадку з SSI верифікаційні дані користувача, документи та особисті дані не належать платформі — вони навіть не належать емітентам і верифікаторам. Необхідно отримувати від сторони, що верифікує, дозвіл на будь-які операції з даними, що неможливо зробити без дозволу користувача — це порушує принципи SSI.

- Продаж онлайн-реклами залежить головним чином від якості та кількості користувацьких даних, якими володіють платформи. Розмір прибутку від реклами, яку отримують Google, Facebook and Twitter, зумовлений правдивістю даних профілів користувачів та ефективністю алгоритмів, що визначають цільову аудиторію реклами. Ухвалення SSI зробить такий взаємозв’язок неможливим.

- Хоча багато застосунків SSI генерують дані, за допомогою яких можна створювати різні ринки (наприклад, ринки праці, на яких роботодавці зацікавлені в претендентах на роботу з дипломами на основі цифрових сертифікатів), на практиці виникає перешкода — необхідність отримувати згоду власника даних на їхнє використання третьою стороною.

- Оскільки індустрія тільки розвивається, SSI-компаніям не слід брати плату з користувачів за низку операцій — створення DID-документів, підписання цифрових сертифікатів тощо. Інакше рівень попиту на дані та їхню пропозицію знизиться, що сповільнить процес прийняття технології.

- Не слід брати плату за абсолютно всі взаємодії користувачів SSI. В ідеалі, провайдер повинен бути в змозі розрізняти операції та транзакції, що становлять для користувачів цінність, і отримувати комісійні збори тільки з них.